Как меня пытались хакнуть при помощи социальной инженерии

- 24/04/2022

- 👁 3 343 просмотра

- 0

Паранойя — это здорово

Кажется, первый раз в жизни я стал целью адресного развода в интернете. Шансов у разводил было немного. Но все же — были.

Вчера с адреса <pr-karen@maonoaudio.site> поступило письмо следующего содержания:

«Здравствуйте меня зовут Карен, я Pr-Агент бренда Maono, наш бренд фокусируется на профессиональных

Подобных писем мне приходит порядочно. И многие из них довольно безграмотно написаны.

Как и всем таким предлагалам, я ответил, что рекламные обзоры не делаю, и заказать его у меня нельзя.

Но перед этим, заглянув в интернеты, увидел, что бренд такой действительно есть, и микрофонов у него много. Поскольку звук пишу довольно регулярно, стало интересно. Поэтому добавил в ответ уточнение, что мне было бы интересно попробовать микрофоны марки в деле. Если есть сэмплы — присылайте для обзора. Обычного, не рекламного. Если нет, то скажите — какая модель самая зажигательная. Сам куплю.

И вот тут началось самое интересное.

Karen Lirovski (так «звали» отправителя) прислал мне удивительное письмо.

Там была ссылка на бесплатную файлопомойку, сопровождаемая следующим текстом:

«Вот в данном файле находится презентация,можете с ней ознакомиться,после чего рядом с презентуемым продуктом находится его персональный Id

Вы данный id вводите в гугл форму что бы мы могли его вам отправить.

Пароль к архиву maono

Открывать строго через персональный компьютер (файл не поддерживается на мобильных устройствах)»

Штирлиц насторожился.

К тому моменту я уже знал, что настоящий сайт Maono совсем другой, а maonoaudio.site зарегистрирован шесть дней назад. Письмо отправлялось через Mail.ru с нидерландского IP-адреса. Думаю, через VPN. По ссылке обнаружился архив «Maono презентация.rar». Скачал его на запасной компьютер и осторожно заглянул внутрь, не распаковывая. Там лежал файл с расширением *.SCR. Ясно-понятно. Будь я наивным оптимистичным юношей, предположил бы, что мне по ошибке прислали скринсейвер. Но, к сожалению, в SCR пихается что угодно, включая шифровальщики, майнеры криптовалют и просто инструменты удаленного контроля.

Предприняв все меры безопасности, распаковал содержимое архива на флэшку. Удивило меня две вещи.

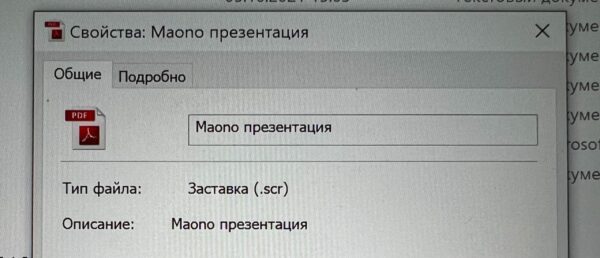

Во-первых, авторы развода не поленились поменять у файла иконку на PDF.

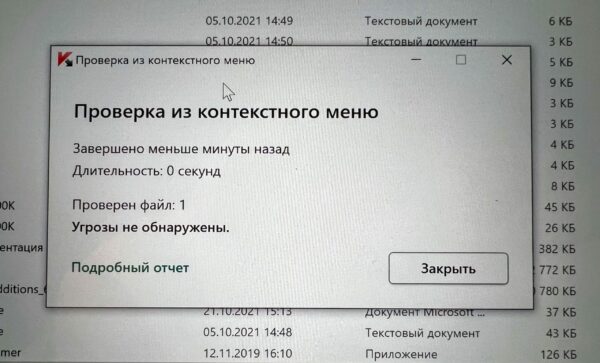

Во-вторых, антивирус Касперского не обнаружил в нем ничего подозрительного. Хороший, говорит, файл, не надо волноваться.

Конечно, запускать это безобразие я не стал, а просто удалил. Но осадочек остался. Получается, кто-то не поленился придумать СХЕМАТОЗ, чтобы я открыл «презентацию» и поселил что-то на компьютере. Причем кто-то не очень русский. Да так ловко, что антивирус ничего не ловит.

Надеюсь, это какая-то массовая рассылка, а не атака лично на меня.

Владельцы Youtube-каналов, будьте бдительны

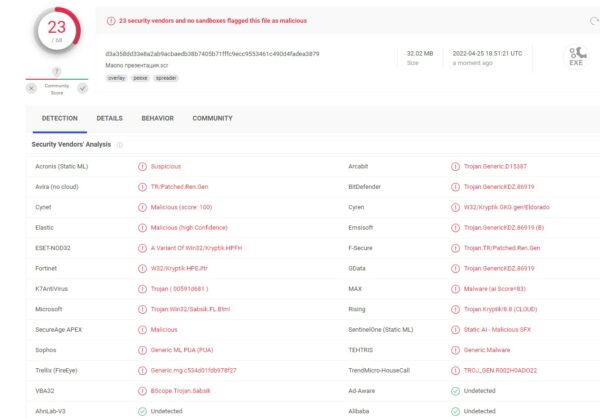

P.S. Читатель залил файл на Virustotal. И получил следующее:

Оказывается, не все антивирусы одинаково полезны. Не ожидал такого от продукта Лаборатории Касперского.